「 CTF比赛 」 January 03, 2020

强网杯二进制部分wp

Words count 68k Reading time 1:02

1、task_main(强网先锋)

分析算法可知是base64加密:

提取字符,’ZmxhZ3ttYWZha3VhaWxhaXFpYW5kYW9ifQ==’

直接在线解密:

1 | flag{mafakuailaiqiandaob} |

2、JustRe:

进入主逻辑,分析程序:

这里可知道有2关,先看第一关:

1 |

「 CTF比赛 」 January 03, 2020

Words count 29k Reading time 26 mins.

这次的pwn题做的不是很理想,现在复现下,发现当时没出确实挺可惜的哎,以下复现过程。

2、fkroman

这题保护全开(习惯了,不全开反而不好玩了hhhhh),先来查看一波漏洞点:...

Read article

「 CTF比赛 」 January 03, 2020

Words count 68k Reading time 1:02

1、task_main(强网先锋)

分析算法可知是base64加密:

提取字符,’ZmxhZ3ttYWZha3VhaWxhaXFpYW5kYW9ifQ==’

直接在线解密:

1 | flag{mafakuailaiqiandaob} |

2、JustRe:

进入主逻辑,分析程序:

这里可知道有2关,先看第一关:

1 |

「 CTF比赛 」 January 03, 2020

Words count 32k Reading time 29 mins.

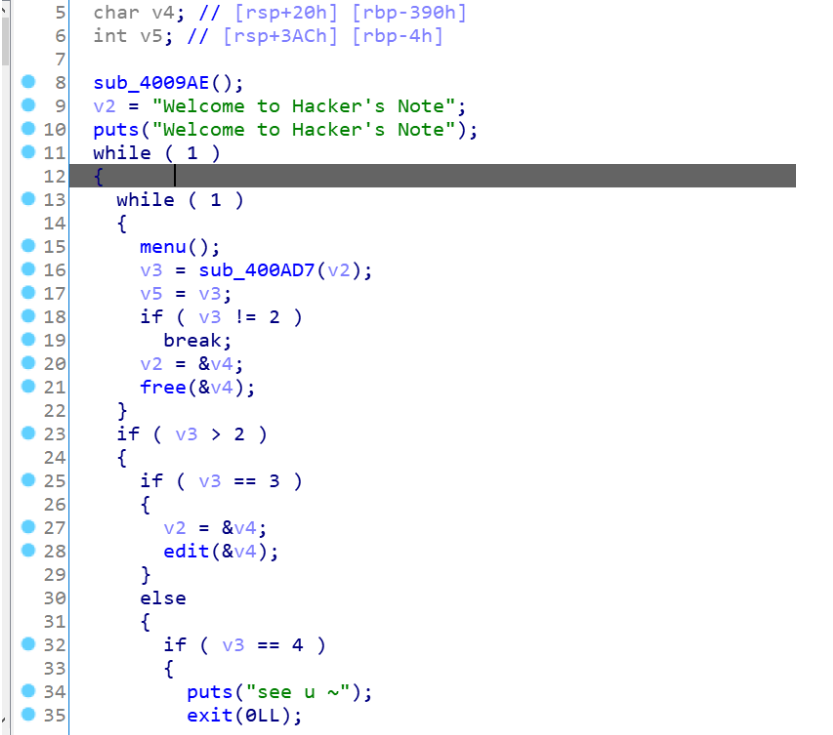

这题什么保护也没有开,分析程序发现是常见的菜单题:

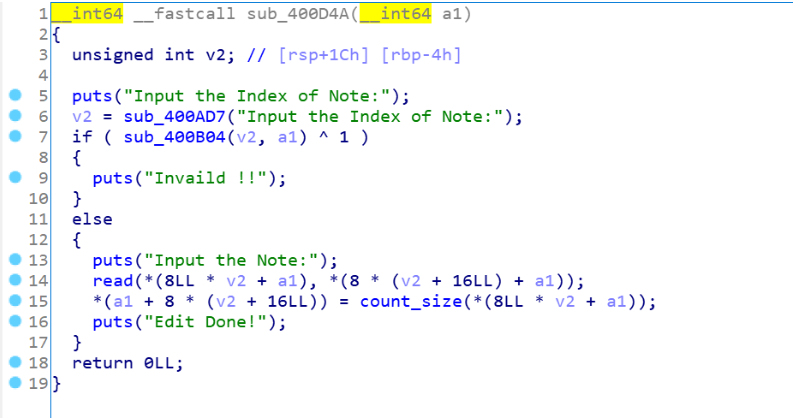

漏洞点在于edit函数:

会计算输入的字符个数作为下一次edit的size,这里只要申请时0xx8形式的大小,这样就会连着下一个chunk的size,因为计算时看0截断的,也就是说size会被算进去,实现offbyone的漏洞,就可以利用...

Read article「 CTF比赛 」 January 03, 2020

Words count 64k Reading time 59 mins.

这题看到程序输入3字节后有个call指令,可以执行命令:

所以填入机器码,利用mov指令跳转到ecx寄存器(rcx正好有我们后面的输入的bss的地址),就可跳到bss地址执行我们的静态ropchain,直接getshell~

1 |

「 CTF比赛 」 January 03, 2020

Words count 15k Reading time 14 mins.

这题一看除了没开内存地址随机化,其他都开了,分析逻辑发现漏洞点,格式化字符串漏洞,还有栈溢出漏洞,可以泄露真实地址和canary。v1=1024个字节,在strdup这个copy函数可以实现...

Read article「 CTF比赛 」 January 03, 2020

Words count 28k Reading time 25 mins.

这次的pwn题很不友好,只有这题能做,菜鸡Orz,先检查保护机制:

got表不可改,堆栈不可执行,看名字知道是格式化字符串漏洞的题目~ida分析一波:

可以看到申请了堆块去存放flag的内容,然后进去logo函数的do_fmt函数,里面有格式化字符串漏洞:

漏洞点就是格式化字符串,这里能读入0xc8字节,而且是个死循环,除非你输入quit手动退出,很明显了,但是buf不是栈,是bss段地址,也...

Read article「 CTF比赛 」 January 03, 2020

Words count 60k Reading time 55 mins.

先看保护机制:

除了pie,其他保护全开,这题因为pie是关的,但是做太多保护全开的题目,下意识已经觉得堆的地址是变的了,但是堆地址是不变的,所以饶了下弯路才走出来,下面进入正题:

熟悉的菜单堆题,这里漏洞点主要在于free函数,有个UAF的漏洞,还有在login时可以打印出密码,这里应该是泄露地址的地方

但是按照一般的方式去unsorted bin的attack不行,这里利用pie关闭,可以采用爆破的方式去泄露地址,一个字节一个字节地去泄露,从而得到libc_base...

Read article